“La respuesta está en los logs”: fue uno de los primeros mantras que me enseñaron cuando comencé a trabajar en el mundo de las TIC y, a día de hoy, sigue siendo tan válido como hace 10 años, y no os quepa duda de que seguirá vigente otros tantos más. Seamos una PYME o una gran empresa, disponemos de decenas de dispositivos y servicios que están generando eventos con información de seguridad continuamente.

Tradicionalmente, una buena estrategia de mantenimiento preventivo de sistemas incluía la revisión periódica de estos logs; se trata de una estrategia adecuada, sin embargo, dadas las actuales exigencias que requiere la seguridad informática, presenta las siguientes carencias:

- No proporciona información en tiempo real, sólo dispondremos de información cuando se realice la tarea periódica de revisión de logs. Actualmente es más que nunca imperativo disponer de datos en tiempo real; detectar eventos que nos permitan anticiparnos a un incidente de seguridad ahorrará a nuestra organización mucho tiempo y dinero.

- No disponemos de un punto centralizado de gestión de los eventos de seguridad, sólo tendremos información de cada uno de los sistemas y servicios como entes aislados. La importancia de disponer de un punto centralizado de gestión de la seguridad se sustenta en la potencia que proporciona la correlación de eventos de seguridad de distintos orígenes de datos.

- Resulta complicado apoyar los eventos detectados con información procedente de las bases de datos de seguridad de los fabricantes líderes.

- No se generan alertas ni respuestas ante los eventos de seguridad que se produzcan.

La solución: una herramienta SIEM (Security Information and Event Management)

Es un hecho que la información sobre eventos de seguridad ya la tenemos, la generan constantemente nuestros sistemas, la incorporación de una solución SIEM de última generación nos va a permitir centralizarla de manera que podamos correlacionar la información de los distintos orígenes de datos, generando alertas y respuestas en tiempo real.

Asimismo, apoyaremos nuestra detección en la información de seguridad proporcionada por los grandes fabricantes: información sobre redes de botnets, sitios maliciosos, servidores detectados como fuente de malware, etc.

No olvidemos además la opción que algunos SIEM incorporan de realizar análisis de vulnerabilidades proactivos, de manera que seamos nosotros los que detectemos una vulnerabilidad antes de que un tercero con ‘peores intenciones’ se aproveche de ella.

Como dicen que una imagen vale más que mil palabras, vamos a ver ahora alguna de estas funcionalidades, en este caso lo haremos desde una de las soluciones SIEM más potentes en del mercado, QRadar, el SIEM de IBM.

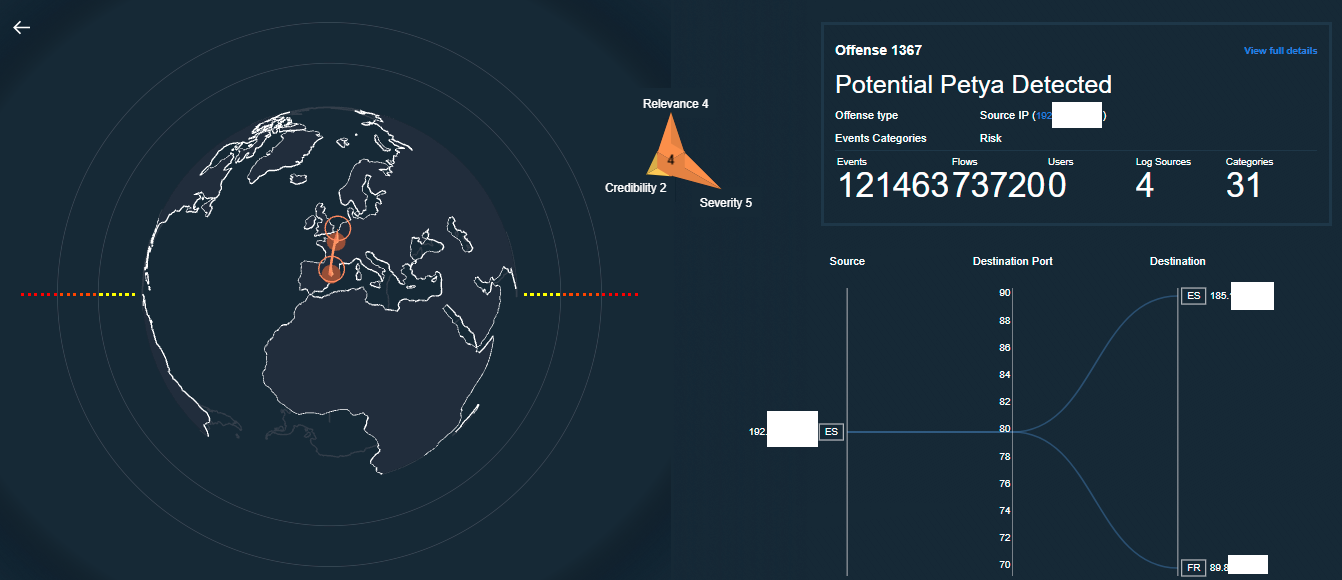

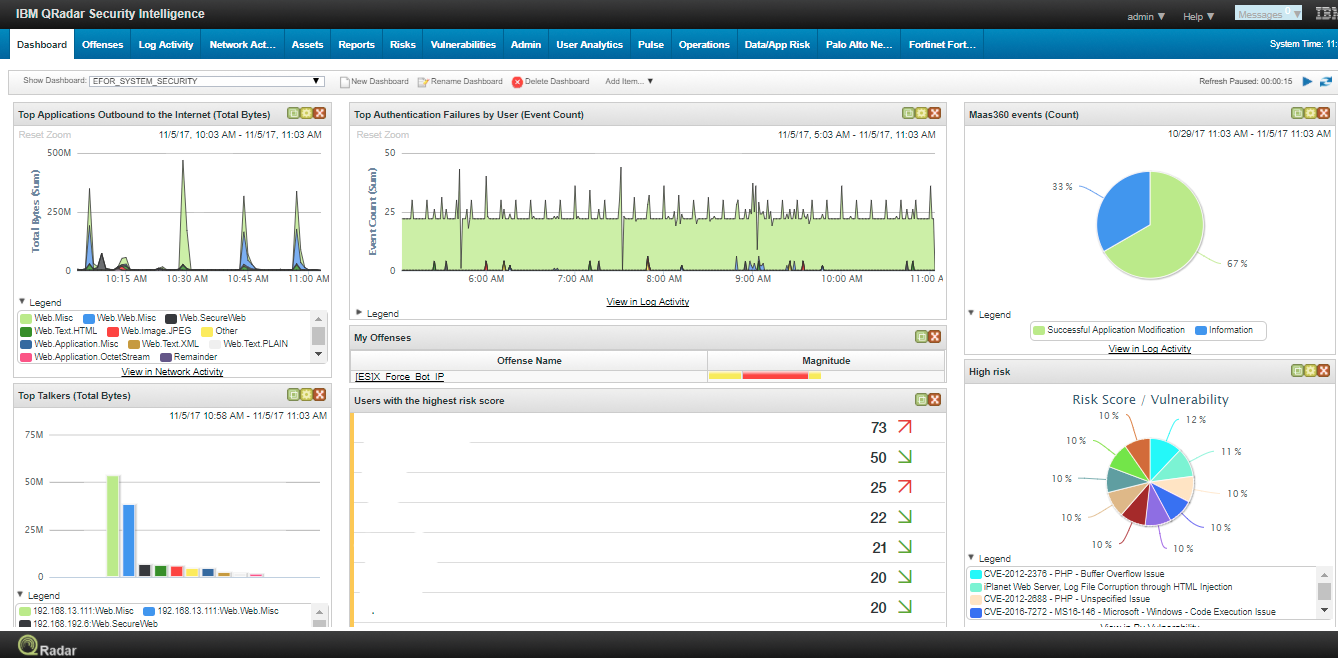

Información en tiempo real

Información en tiempo real para detener ataques y saber que está ocurriendo en cada momento en nuestra red.

Correlación de eventos de distintas fuentes

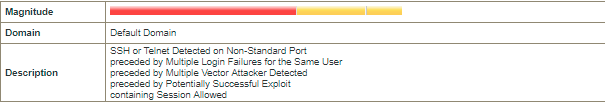

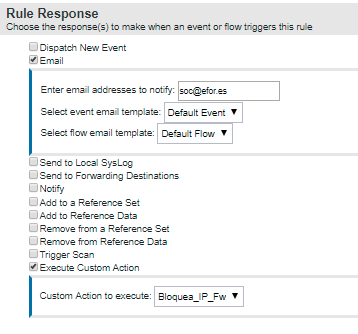

Generación de alertas y respuestas

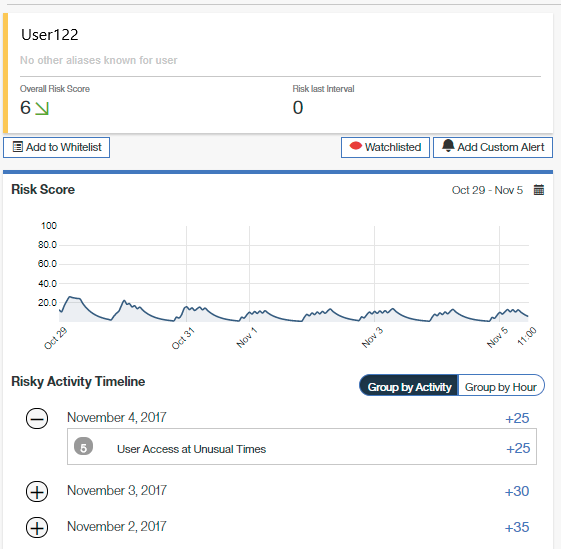

Análisis de comportamiento de usuarios

Alimentación constante de amenazas actualizadas

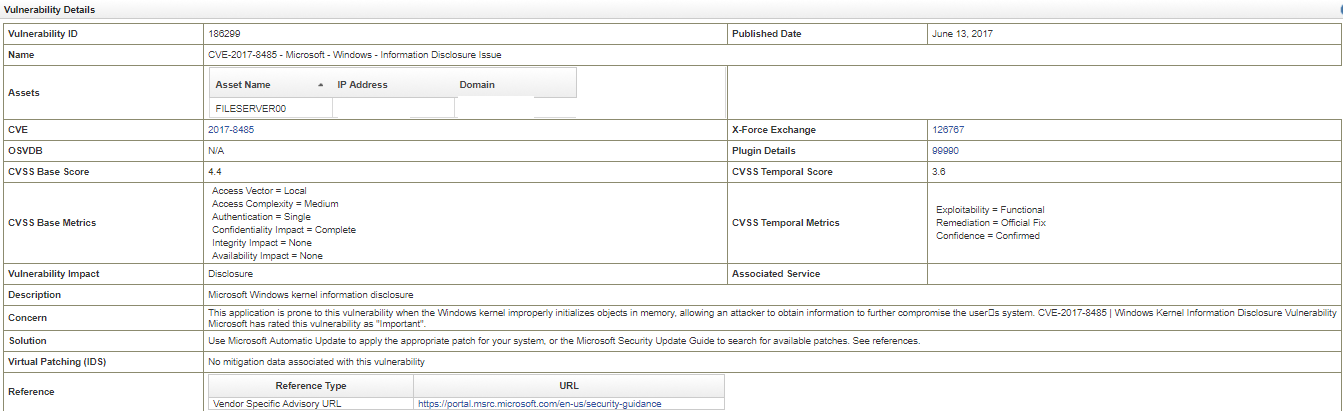

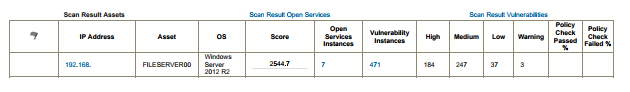

Análisis proactivo de vulnerabilidades

Existen varias soluciones, en el momento de iniciar un proyecto se evaluará cual es la más adecuada en función de la organización. QRadar, por ejemplo, es una solución que puede ejecutarse on premise o como servicio proporcionado por un partner de seguridad, sin necesidad de desplegar en nuestras instalaciones la solución. En este webinar, os mostramos con más detalle el funcionamiento de esta solución:

La evaluación de la solución será solo una de las fases en un proyecto de implementación de consola de seguridad centralizada, existen otras como el análisis, despliegue, configuración o mantenimiento. Se trata de un proyecto de cabecera en cualquier plan de seguridad y que nos permitirá obtener mayor cantidad y, sobre todo, calidad en la información de seguridad.

Artículo redactado por: Ana Isabel Lahuerta

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.